Più di 2.000 siti web WordPress sono stati infettati da un keylogger. Lo script dannoso registra le password e praticamente qualsiasi altra cosa un amministratore o visitatore digitino.

Più di 2.000 siti web WordPress sono stati infettati da un keylogger. Lo script dannoso registra le password e praticamente qualsiasi altra cosa un amministratore o visitatore digitino.

Più di 2000 siti web che girano con il CMS (sistema di gestione dei contenuti) open source WordPress infetti da un malware, in base a quanto divulgato da alcuni ricercatori la scorsa settimana. Il malware in questione registra le password e praticamente qualsiasi altro tipo d’informazioni digitate da un amministratore o visitatore.

Siti web WordPress infettati da un keylogger

Il keylogger fa parte di un pacchetto dannoso che installa anche un miner di criptovaluta nel browser che viene eseguito di nascosto sui computer delle persone che visitano i siti infetti. I dati forniti dal servizio di ricerca di codice sul sito web PublicWWW ha mostrato che, a partire da lunedì pomeriggio, il pacchetto era in esecuzione su 2.092 siti.

La società di sicurezza Sucuri ha affermato che questo è lo stesso codice malevolo trovato in quasi 5.500 siti WordPress a dicembre. Quelle infezioni sono state ripulite dopo che cloudflare [.] solutions, il sito utilizzato per ospitare gli script dannosi, è stato rimosso. Le nuove infezioni sono ospitate su tre nuovi siti, msdns [.] online, cdns [.] ws e cdjs [.] online. Nessuno dei siti che ospitano il codice ha alcuna relazione con Cloudflare o qualsiasi altra società legittima.

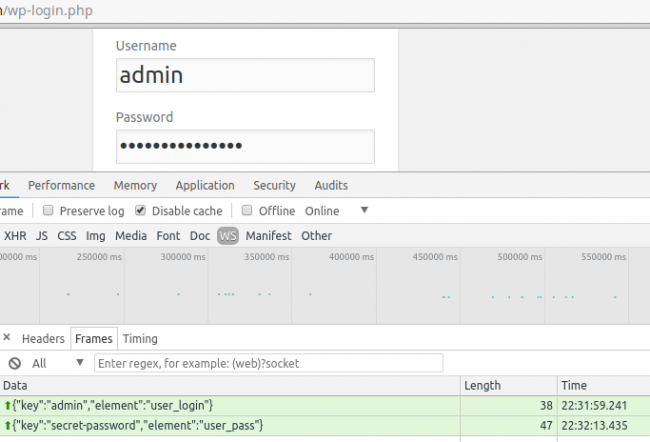

“Sfortunatamente per gli utenti ignari e proprietari dei siti web infetti, il keylogger si comporta allo stesso modo delle campagne precedenti”, ha scritto in un post sul blog il ricercatore di Sucuri Denis Sinegubko, “lo script invia i dati inseriti su ogni modulo del sito web (incluso il modulo di accesso) agli hacker tramite il protocollo WebSocket.”

Come funziona l’attacco keylogger a WordPress

L’attacco funziona iniettando una varietà di script nei siti web basati su WordPress. Gli script iniettati nel mese scorso includono:

hxxps: [.] // CDJ linea / lib.js

hxxps: [.]? // CDJ on-line / lib.js ver = …

hxxps: [.]? // CDN ws / lib / googleanalytics.js ver = …

hxxps: [.]? // msdns on-line / lib / mnngldr.js ver = …

hxxps: // msdns linea / lib / klldr.js [.]

Gli hacker inseriscono lo script cdjs [.] online nel database WordPress di un sito (tabella wp_posts) o nel file functions.php del tema, come nel caso dell’attacco di dicembre che utilizzava il sito delle cloudflare [.] solutions. Sinegubko ha anche trovato gli script cdns [.] ws e msdns [.] online iniettati nel file functions.php del tema. Oltre a registrare le sequenze di tasti digitate in qualsiasi campo di input, gli script caricano altro codice che fa sì che i visitatori del sito eseguano JavaScript da Coinhive che utilizza i computer dei visitatori per estrarre la criptovaluta Monero senza alcuna comunicazione.

Come proteggersi e ripulire i siti WordPress infetti da keylogger

Il post di Sucuri non dice esplicitamente in che modo i siti vengono infettati, ma, con ogni probabilità, gli aggressori sfruttano i punti deboli della sicurezza derivanti dall’uso di software non aggiornato, o obsoleto.

“Anche se questi nuovi attacchi non sembrano ancora di portata enorme, quanto la campagna originale Cloudflare [.] solutions, Il tasso di reinfezione mostra che ci sono ancora molti siti che non sono riusciti a proteggersi adeguatamente dopo l’infezione originale”, scrive Sinegubko, “è possibile che alcuni di questi siti Web non abbiano nemmeno notato l’infezione originale”.

Le persone che desiderano ripulire i siti infetti dovrebbero seguire questi passaggi . È fondamentale che gli operatori dei siti infetti cambino tutte le password poiché gli script consentono agli aggressori di accedere a tutte quelle vecchie.