Il successo ha spesso un prezzo, e per Android è la sempre maggiore vulnerabilità al malware. La sua rapida diffusione, infatti, lo ha reso un bersaglio sempre più appetibile per i criminali informatici. E’ quanto emerge dall’ultimo Report F-Secure sulla sicurezza del settore mobile. Nuove famiglie e varianti di malware continuano a emergere ogni trimestre, […]

Il successo ha spesso un prezzo, e per Android è la sempre maggiore vulnerabilità al malware. La sua rapida diffusione, infatti, lo ha reso un bersaglio sempre più appetibile per i criminali informatici. E’ quanto emerge dall’ultimo Report F-Secure sulla sicurezza del settore mobile.

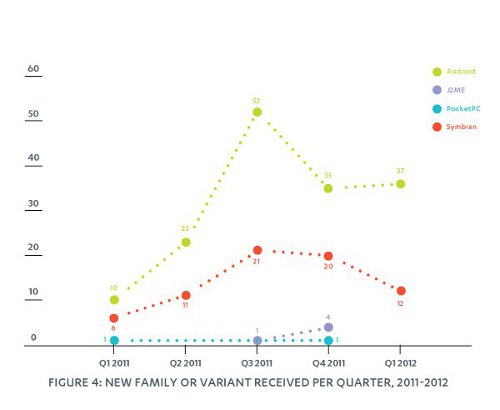

Nuove famiglie e varianti di malware continuano a emergere ogni trimestre, e questo trend non conosce crisi. Nel primo quarto del 2011 si contavano 10 nuove famiglie e varianti, a distanza di un anno il numero è quasi quadruplicato con 37 nuove famiglie di malware a minacciare i nostri dispositivi.

Il confronto con i dati dello stesso periodo del 2011 evidenzia che il numero di file maligni su applicazioni Android (APKs) è passato da 139 a 3063. Questa crescita così importante nel numero di apps infette può rispondere alla srtrategia degli autori di malware e trojan di ingannare i sistemi antivirus distribuendo lo stesso codice maligno con nomi di applicazioni diverse.

Il confronto con i dati dello stesso periodo del 2011 evidenzia che il numero di file maligni su applicazioni Android (APKs) è passato da 139 a 3063. Questa crescita così importante nel numero di apps infette può rispondere alla srtrategia degli autori di malware e trojan di ingannare i sistemi antivirus distribuendo lo stesso codice maligno con nomi di applicazioni diverse.

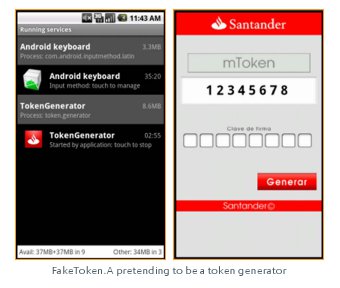

F-Secure ha rilevato, ad esempio, FakeToken.A, un Trojan che finge di essere un generatore token per una applicazione mobile banking; così come Boxer.H, una nuova variante della famiglia Boxer, che si maschera da applicazione di Google Play.

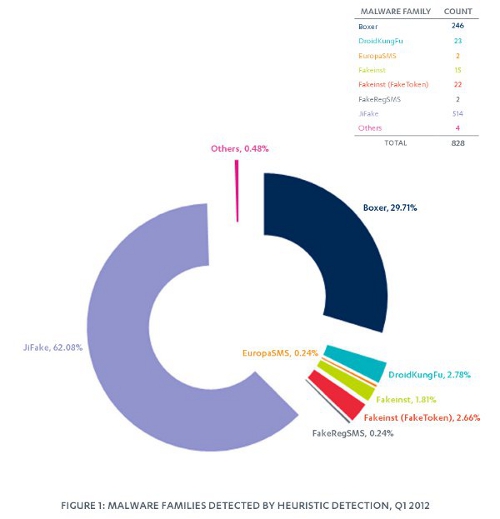

Nel 1 ° trimestre 2012 famiglie di malware esistenti come DroidKungFu, GinMaster e il gruppo Fakeinst (che include Boxer, JiFake, SMSTado, FakeNotify e OpFake) stanno adottando crittografia e tecniche di randomizzazione, al fine di eludere i rilevamenti.

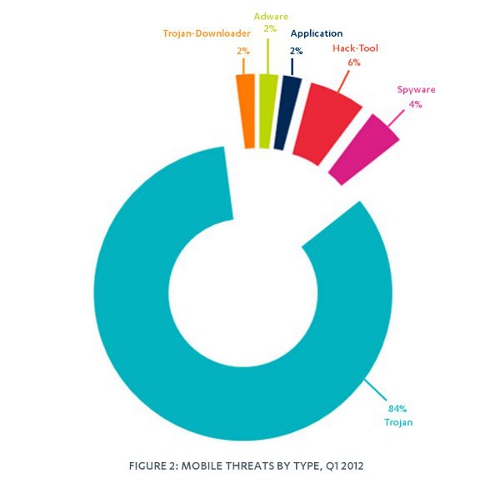

Tra le principali scoperte del trimestre vi sono i Trojan che da soli sono l’84% del malware totale rilevato da F-Secure.

Ne sono un esempio i Trojan-Downloader: RootSmart.A, DroidKungFu.H e Stiniter.A. Essi dimostrano una crescente complessità nella loro evoluzione o comportamento infezione.

RootSmart.A, per esempio, scarica un root exploit per ottenere privilegi sul dispositivo infetto, e installare altre applicazioni. Ha anche una componente bot in grado di ricevere comandi da un server maligno e di eseguire chiamate non autorizzate, invio di SMS premium-rate o accesso video pay-per-view. Anche DroidKungFu.H mostra un incremento veramente importante nell’utilizzo di un simile metodo di attacco. Una volta ottenuti i privilegi sul dispositivo colpito, il Trojan è in grado di scaricare file e modificare la configurazione del sistema.

La maggior parte si questi codici maligni provengono da terze parti nel market store, ma a volte riescono a inserirsi nell’Android Marketplace ufficiale, oggi integrato in Google Play.

Le raccomandazioni sono quindi sempre le stesse, non dimenticare di installare un buon antivirus su dispositivi mobili che assomigliano sempre più a computer e usare la medesima prudenza nello scaricare applicazioni da fonti sconosciute.