Vulnerabilità nei chip Intel consentono agli hacker di attaccare i pc

È stata scoperta una vulnerabilità nei chip Intel che da circa un decennio consente agli hacker di ottenere il completo controllo a distanza di PC Windows senza bisogno di una password. La vulnerabilità scoperta nei chip Intel Il bug “critico”, che è stato reso noto da Intel la scorsa settimana, è una funzionalità della tecnologia Active Management di Intel (più comunemente nota come AMT), che consente agli amministratori IT di eseguire la manutenzione in remoto – così come altre...

Sicurezza IT, in Italia la paura è il cyberspionaggio

I responsabili IT temono di essere vittima di azioni di cyberspionaggio. Questo è quello che rivela l’ultima ricerca Trend Micro, che ha intervistato oltre 2.400 responsabili decisionali IT in Europa e Stati Uniti per fare luce sullo stato attuale della cybersecurity. Le minacce che colpiscono le aziende italiane sono numerose e di diversa natura, il 79% degli intervistati ha affermato infatti di aver subito un attacco di notevoli dimensioni nel 2016, il 25% di aver subito più di 11 attacchi,...

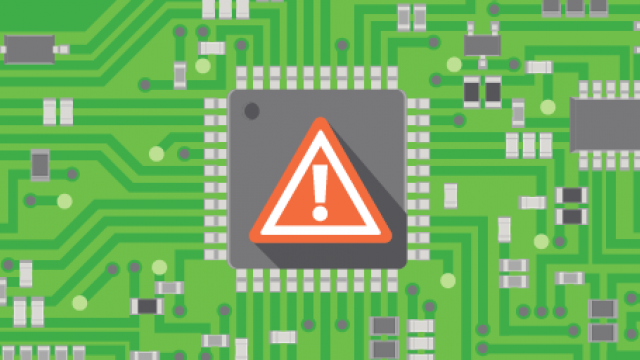

Proteggiti dai ransomware e dalle altre minacce scarica gratis l’ebook

Una guida realistica per combattere i ransomware e le ultime minacce informatiche. Parallelamente all’incremento di utenti, dispositivi, app e infrastrutture backend nella vostra azienda, aumenta anche la difficoltà di controllare tutti gli endpoint e di comprendere la loro vulnerabilità. Esiste il reale rischio che gli aggressori conoscano la vostra infrastruttura meglio di voi stessi. Molte aziende pensano di essere protette poiché soddisfano i requisiti delle norme sulla sicurezza...

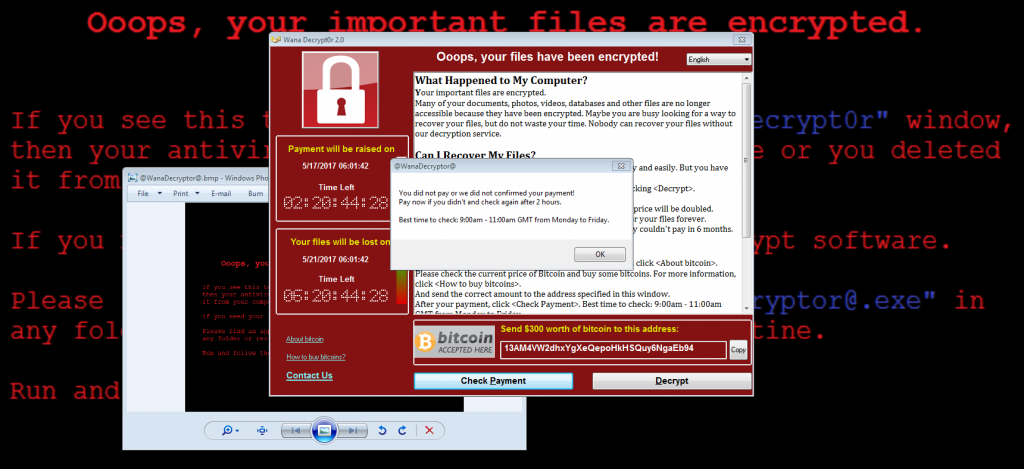

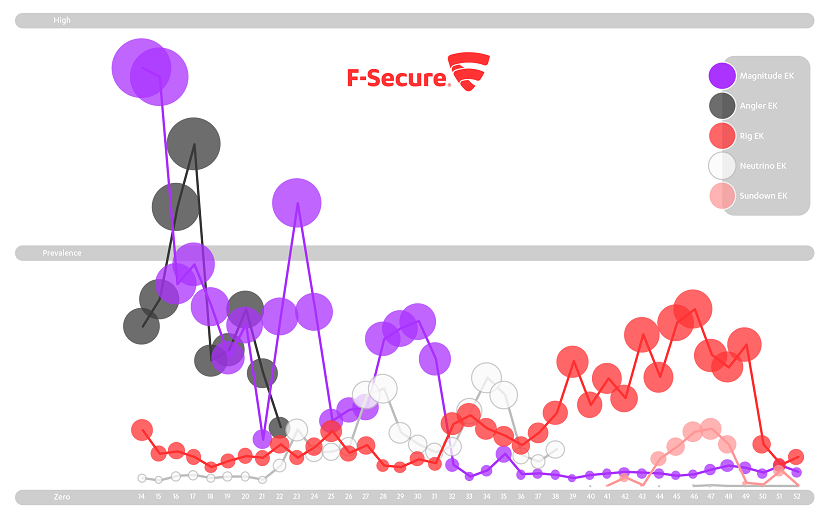

F-Secure: governi e bitcoin per combattere i ransomware

La disponibilità di Bitcoin, moneta virtuale open-source, ha reso il modello di business del crypto-ransomware vincente e redditizio, alimentando un’ondata di crimine online che ogni anno dal 2012 ha visto almeno raddoppiare il numero di nuove famiglie di malware che consentono l’estorsione. A meno che i governi non mettano in atto provvedimenti per chiudere la fonte di finanziamento anonima, i Laboratori di F-Secure avvertono che questa crescita esponenziale sarà probabilmente solo limitata...

Business Process Compromise: come difendersi, secondo Trend Micro

Siamo tutti consapevoli ormai degli attacchi mirati e delle minacce APT. Molti avranno già predisposto delle misure per tutelarsi dalla crescente epidemia degli attacchi Business Email Compromise, conosciuti anche come “truffe del CEO”, ma è possibile che gli attacchi Business Process Compromise (BPC) non siano ancora comparsi sul radar di molti responsabili IT, secondo Gastone Nencini, Country Manager Trend Micro Italia . “Eppure abbiamo già registrato casi importanti, come l’attacco...

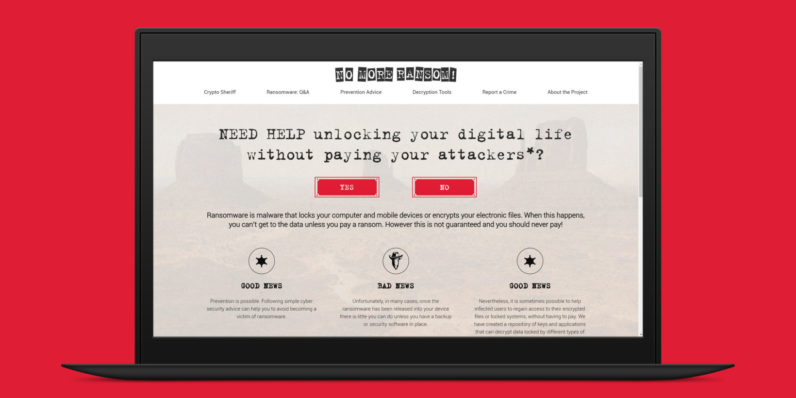

No More Ransom, nuovi partner e tool di decrittazione

Nove mesi dopo il lancio del progetto “ No More Ransom ” (NMR) un numero sempre crescente di forze dell’ordine e partner privati hanno aderito all’iniziativa, permettendo a molte vittime di ransomware di recuperare i propri file senza pagare il riscatto ai criminali. Tra i sostenitori dell’iniziativa anche il CERT di Certego, la società del Gruppo VEM Sistemi specializzata nei servizi di Threat Intelligence e Incident Response, che ha messo a disposizione di NMR le proprie...

Sicurezza Android, il report annuale di Google

La Sicurezza Android è un tema a volte scottante, sono tante le segnalazioni e i rischi, ma Google ci tiene a dimostrare l’impegno profuso per rendere più sicuro il proprio sistema operativo mobile. Ora è Disponibile il terzo report annuale sulla sicurezza Android – Android Security Year In Review – che esamina il lavoro svolto nell’anno appena trascorso per proteggere oltre 1,4 miliardi di utenti Android e i loro dati. Sicurezza Android, il primo obiettivo di Google...