WebSite X5 Professional 10 siti e app in pochi clic

Il web è una risorsa, per tutti. Ogni settore imprenditoriale può trarne dei benefici, a prescindere dalla grandezza dell’azienda o dal mercato di riferimento. Che sia italiano o estero, un sito web diventa fondamentale per essere raggiunti dai clienti da pc, mobile e anche attraverso una App. WebSite X5 Professional 10 è il software più versatile e completo per creare siti web, blog e negozi online, ottimizzati per i motori di ricerca e perfettamente funzionanti su tablet e smartphone....

La sicurezza sceglie la semplificazione

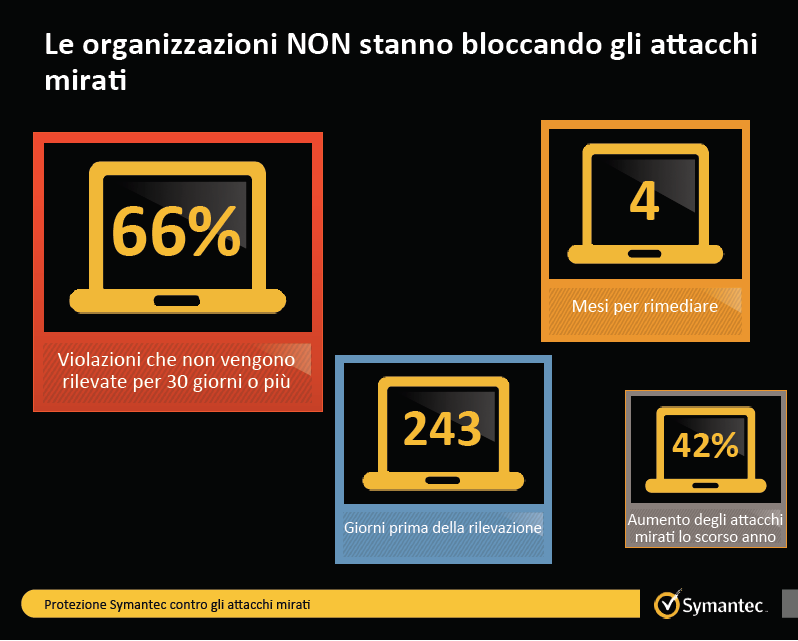

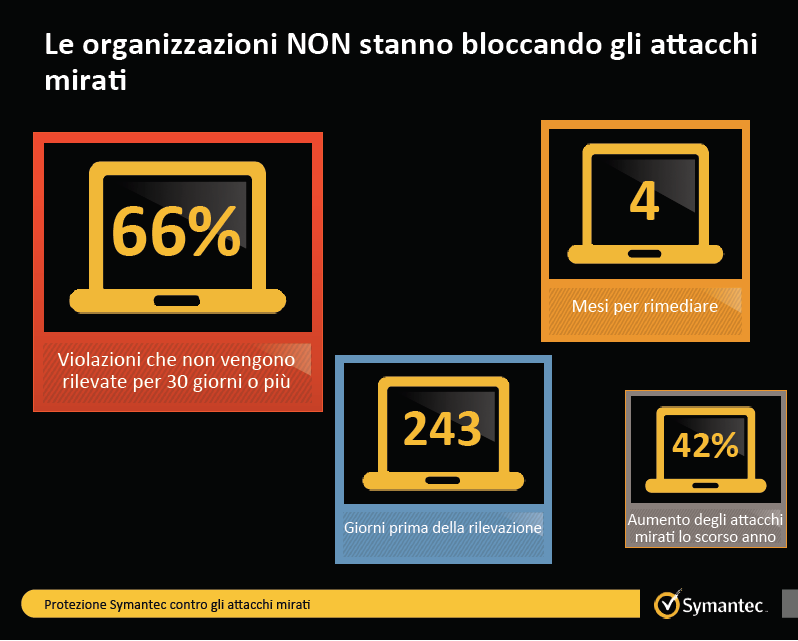

Varata una nuova struttura per riorganizzazione l’azienda e l’approccio al mercato. Per l’Europa e l’Italia la responsabilità di ridisegnare il funzionamento della struttura di canale è stata affidata a Lina Novetti che guida anche Germania e Francia di Luca Bastia Con l’insediamento un anno fa di Steve Bennett nel ruolo di Ceo, Symantec ha avviato una riorganizzazione globale all’insegna della semplificazione. Strategia di razionalizzazione che ha toccato...

Le cinque previsioni per la sicurezza nel 2014 di G Data

Secondo G Data sono 5 i trend da tenere d’occhio per il 2014 in ambito security eccoli: SMS con tariffazione premium in declino G Data prevede che le frodi basate su costosi SMS a tariffazione premium diminuiranno nel prossimo anno dal momento che i dispositivi con Android 4.2 o versioni più recenti si diffonderanno sempre più nel mercato. Queste versioni del noto sistema operativo implementano delle funzioni di sicurezza tali da prevenire le frodi basate su messaggi a tariffazione...

Router wireless AC: perché sì, in 8 punti

Se ne sente spesso parlare, ma cos’è questo wireless AC? Le lettere AC indicano il nuovo standard della tecnologia wireless, ovvero 802.11ac. Grazie a questa tecnologia, i contenuti multimediali e i dati possono viaggiare a velocità mai raggiunte finora, garantendo migliori performance e copertura rispetto alle precedenti tecnologie. Tutto questo è possibile perché il segnale sfrutta contemporaneamente due frequenze: quella di 2,4 Ghz, utilizzata dalla maggioranza dei dispositivi, e quella di...

Il mondo è sempre più mobile

Una ricerca che ha coinvolto 21 paesi, compresa l’Italia, mette in evidenza i vantaggi della mobilità e le difficoltà per introdurla in azienda. CA Technologies propone un approccio olistico, cioè interdisciplinare e globale di Luca Bastia Un miliardo di consumer avranno uno smartphone o un tablet entro il 2016, secondo Forrester Research, e 305 miliardi di App sranno state scaricate (Gartner); le vendite attraverso il mobile aumenteranno fino a 31 miliardi di dollari (Forrester), in...

Dell: un trasformer per le Pmi

PowerEdge VRTX, una sorta di data center in a box, è cloud ready. Con pochi clic è possibile estendere la potenza di elaborazione sfruttando risorse che stanno nel cloud. La soluzione ideale per il mercato italiano subito “sposata” dai partner di canale di Luca Bastia “Il trend della spesa per il cloud a livello mondiale entro il 2020 raggiungerà i 240 miliardi di dollari. Un senale importante”, ha detto Fabrizio, Garrone Solutions Manager di Dell Italia, presentando i risultati di una ricerca...

Le rivelazioni sui crimini informatici di Kaspersky

Alcune delle rivelazioni dello scorso anno hanno sollevato domande circa il modo in cui utilizziamo Internet e la tipologia di rischi a cui siamo sottoposti. Nel 2013, i cyber criminali hanno proseguito le loro operazioni illecite, mentre i cosiddetti cyber mercenari, gruppi specializzati in APT, si sono concentrati su operazioni portate avanti in modo particolarmente veloce. Anche gli hackitivist sono stati protagonisti, mentre i criminali informatici hanno cercato di elaborare nuovi metodi...