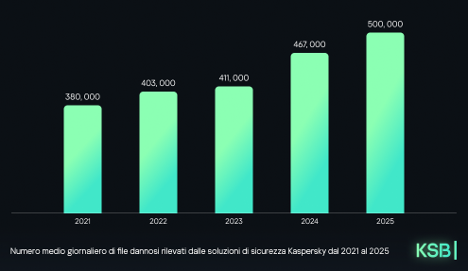

I sistemi di rilevamento di Kaspersky hanno intercettato una media di 500.000 file dannosi al giorno nel 2025… mezzo milione…. al giorno, con un incremento del 7% rispetto all’anno precedente che certifica come il fronte digitale non solo non si stabilizzi, ma continui la sua inesorabile espansione. Ma è quando scendiamo nei dettagli che il […]

I sistemi di rilevamento di Kaspersky hanno intercettato una media di 500.000 file dannosi al giorno nel 2025… mezzo milione…. al giorno, con un incremento del 7% rispetto all’anno precedente che certifica come il fronte digitale non solo non si stabilizzi, ma continui la sua inesorabile espansione.

Ma è quando scendiamo nei dettagli che il quadro si fa davvero buio. In Italia, alcuni indicatori hanno registrato impennate degne di un bollettino di guerra: +65% di password stealer, +73% di backdoor, e un preoccupante +148% di spyware. Centoquarantotto per cento. Significa che gli strumenti di spionaggio digitale sono quasi raddoppiati e mezzo in un solo anno.

Windows resta il bersaglio preferito, con il 48% degli utenti colpiti da minacce varie, contro il 29% degli utenti Mac. Una disparità che racconta non solo di quote di mercato, ma di un intero ecosistema sotto assedio costante.

Indice dei contenuti

Web e device: la doppia minaccia

Il panorama delle minacce si divide in due fronti principali. Le minacce web hanno colpito il 27% degli utenti italiani: malware che attendono pazienti che navighiamo in rete, pronti a sfruttare ogni nostra distrazione, ogni click incauto. Non sono limitati alle attività online in senso stretto, ma usano Internet come vettore per infiltrarsi nei nostri sistemi e causare danni.

Dall’altra parte, le minacce on-device hanno raggiunto il 25% degli utenti. Chiavette USB infette, supporti esterni compromessi, installer apparentemente innocui ma che nascondono codice malevolo. Il nemico non bussa solo alla porta del browser, ma si intrufola da ogni accesso fisico, da ogni porta USB lasciata incustodita.

I dati regionali confermano il trend: in Italia le minacce on-device sono cresciute del 9%, contro l’1% europeo. Gli exploit sono saliti del 23% (contro il 5% europeo), segno che gli attaccanti stanno affinando le loro armi, trovando vulnerabilità sempre più sofisticate da sfruttare.

Trend regionali dal 2024 al 2025 (rilevamento malware)

| Europa

· +1% minacce on-device · +50% backdoor · +5% exploit · +48% password stealer · +64% spyware

|

Italia

· +9% minacce on-device · +73% backdoor · +23% exploit · +65% password stealer · +148 spyware

|

Le parole dell’esperto: un panorama che si complica

Alexander Liskin, Head of Threat Research di Kaspersky, non usa mezzi termini: “L’attuale panorama delle minacce informatiche è caratterizzato da attacchi sempre più sofisticati contro organizzazioni e individui in tutto il mondo. Una delle scoperte più significative fatte da Kaspersky quest’anno è stata la ricomparsa di Hacking Team dopo il rebranding del 2019, con il suo spyware commerciale Dante utilizzato nella campagna APT ForumTroll, che integrava exploit zero-day nei browser Chrome e Firefox.”

Hacking Team. Un nome che risuona sinistro nella comunità della sicurezza informatica. Il loro ritorno segna un salto di qualità nelle minacce: spyware commerciale di livello militare, exploit zero-day nei browser più diffusi, campagne APT (Advanced Persistent Threat) che mostrano un livello di organizzazione e risorse degno di operazioni statali.

Liskin prosegue: “Le vulnerabilità rimangono il modo più diffuso utilizzato dagli aggressori per introdursi nelle reti aziendali, seguito dall’uso di credenziali rubate, da cui deriva l’aumento di password stealer e spyware registrati quest’anno. Sono comuni anche gli attacchi alla supply chain, compresi quelli ai software open source. Quest’anno il numero di questi attacchi è aumentato in modo significativo e abbiamo persino assistito alla diffusione del primo worm NPM Shai-Hulud.”

Un worm NPM. Per chi non mastica il gergo tecnico, significa che persino l’ecosistema JavaScript, su cui si basa gran parte del web moderno, è stato compromesso. Nessun territorio è sicuro, nemmeno quello dell’open source che dovrebbe, per sua natura, essere più trasparente e quindi più sicuro.

Il fronte industriale: quando l’attacco ferma le fabbriche

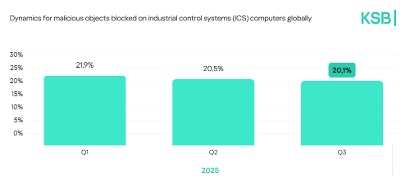

Ma se i numeri generali sono allarmanti, quelli industriali disegnano uno scenario geopolitico cupo. Il 21,9% dei computer ICS (Industrial Control Systems) è stato attaccato nel primo trimestre 2025, scendendo al 20% nel terzo. Un miglioramento, certo, ma parliamo comunque di un quinto dell’infrastruttura industriale globale sotto assedio.

Le disparità regionali raccontano di un mondo diviso: Africa, Sud-Est asiatico, Asia orientale, Medio Oriente e Asia meridionale registrano le percentuali più elevate di dispositivi ICS compromessi. Mentre l’Occidente ha investito decenni in cybersecurity, altre regioni stanno pagando il prezzo dell’industrializzazione rapida senza adeguate difese digitali.

I settori più colpiti? La biometria (27,4%), building automation (23,5%), energia elettrica (21,3%). Sistemi che controllano l’accesso fisico, che regolano il riscaldamento e il condizionamento dei grandi edifici, che gestiscono la distribuzione dell’energia. Fermare questi sistemi significa paralizzare intere città, interi paesi.

Evgeny Goncharov, Head di Kaspersky ICS CERT, è ancora più diretto: “Le aziende del settore industriale si trovano ad affrontare un contesto in cui gli attacchi sono più rapidi, intelligenti e asimmetrici che mai. Solo quest’anno abbiamo analizzato campagne come Salmon Slalom, che ha preso di mira aziende del settore manifatturiero, delle telecomunicazioni e della logistica tramite phishing avanzato e sideloading di DLL, e l’operazione di spionaggio Librarian Ghouls, che ha compromesso istituti di ingegneria e ambienti di progettazione industriale.”

Nomi in codice come Salmon Slalom e Librarian Ghouls. Suonano come operazioni militari, ed è esattamente ciò che sono: campagne coordinate, con obiettivi precisi, che colpiscono le supply chain multinazionali e gli ecosistemi tecnici locali con la stessa implacabilità.

L’intelligenza artificiale: da difesa a minaccia

Una delle tendenze più preoccupanti emerse nel 2025 è l’uso massiccio dell’intelligenza artificiale da parte degli attaccanti. Non più solo strumento difensivo, l’AI è diventata arma d’attacco: dall’uso dell’IA come copertura per il malware, fino alle operazioni di intrusione autonome guidate da agenti intelligenti.

Gli attacchi alla supply chain si sono intensificati, sfruttando fornitori locali, collaboratori esterni e provider di servizi mission-critical come gli operatori di telecomunicazioni. È la strategia del cavallo di Troia portata all’estremo: non attaccare la fortezza direttamente, ma compromettere chi ha le chiavi d’accesso.

Le apparecchiature OT (Operational Technology) connesse a Internet, specialmente nei siti remoti, sono diventate obiettivi primari. Firewall progettati per un’era analogica si trovano a fronteggiare minacce digitali per cui non erano stati concepiti.

2026: lo scenario che ci attende

Le previsioni per il 2026 non sono rassicuranti. Kaspersky prevede un aumento degli incidenti che causeranno interruzioni nella logistica globale e nelle supply chain high-tech. Gli obiettivi non tradizionali diventeranno sempre più centrali: sistemi di trasporto intelligenti, navi, treni, mezzi pubblici, smart building, comunicazioni satellitari.

Gli autori delle minacce , gruppi APT, hacker regionali, hacktivisti, gang di ransomware, sposteranno sempre più le loro attività verso Asia, Medio Oriente e America Latina. I framework di orchestrazione autonoma e gli agenti AI abbasseranno le barriere d’ingresso, rendendo possibili campagne industriali su larga scala anche a gruppi meno sofisticati.

Liskin chiude con un monito che dovrebbe far riflettere tutti: “Questo panorama delle minacce sempre più complesso rende fondamentale per le organizzazioni l’implementazione di solide strategie di sicurezza cybersecurity per evitare mesi di inattività in caso di attacchi. Anche i singoli utenti dovrebbero sempre utilizzare soluzioni di sicurezza affidabili, altrimenti mettono a rischio non solo i propri dati e il proprio denaro, ma anche quelli delle organizzazioni per cui lavorano.”