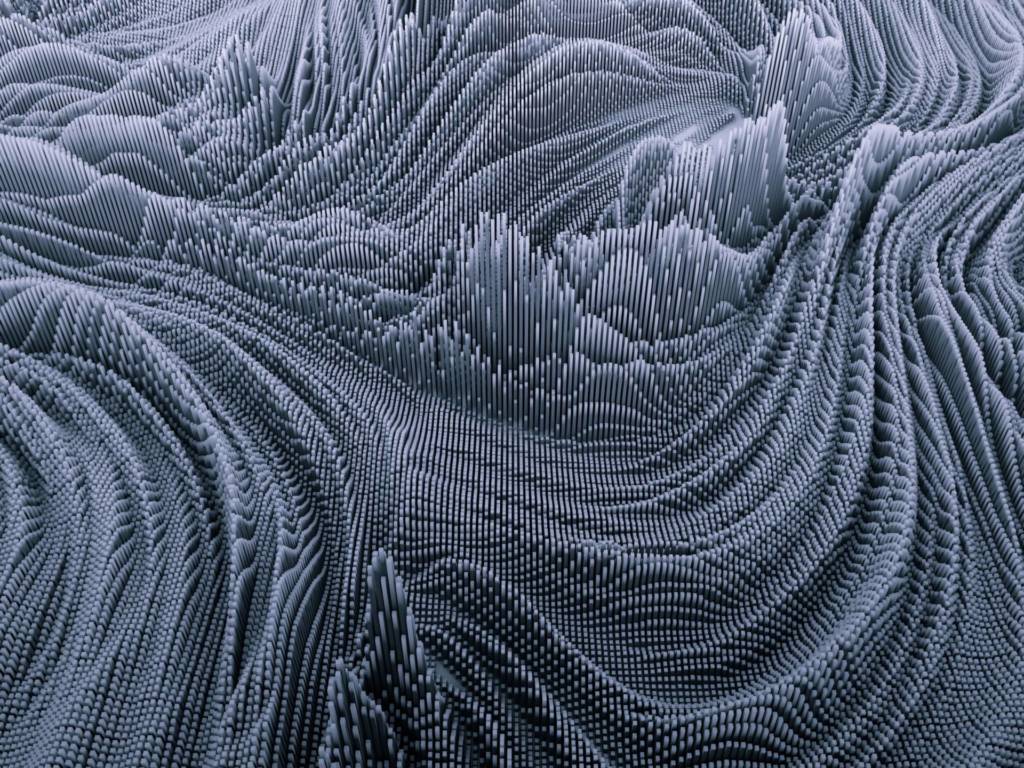

I migliori prodotti del CES 2026: le novità tecnologiche che cambieranno il 2026

Ecco i migliori prodotti del CES 2026 che si è concluso a Las Vegas lasciando il segno con innovazioni straordinarie che definiranno il futuro della tecnologia. Dopo aver analizzato le classifiche delle principali testate internazionali come Tom’s Guide, Engadget, Gizmodo, TechRadar e i vincitori dei CES Innovation Awards 2026, abbiamo selezionato i 15 migliori prodotti presentati alla fiera più importante dell’anno. 1. HP EliteBook X G2 Series – AI computing per il business...

HP al CES 2026: l’AI ridisegna il futuro del lavoro

Al CES 2026 di Las Vegas, HP ha presentato non solo nuovi prodotti ma una risposta alle nuove esigenze che stanno emergendo dall’impatto dell’AI sul lavoro delle persone, ha scelto una strada diversa, un approccio differente alla tecnologia con l’utilizzo dell’AI non come ennesima feature da marketing, ma come fondamento di una nuova architettura del lavoro. Una visione che Giampiero Savorelli, VP e Amministratore Delegato di HP Italy, aveva già sintetizzato così in...

ASUS al CES 2026: l’intelligenza artificiale diventa accessibile con “Always Incredible”

ASUS ha scelto il CES 2026 per ridefinire il rapporto tra intelligenza artificiale e utente finale nella sua strategia di prodotto, che è anche la sua visione di futuro. Non si tratta della solita parata di specifiche tecniche, ma di una visione: rendere l’AI uno strumento concreto, utilizzabile da chiunque, ovunque si trovi. Si tratta di una scelta che porta l’AI vicino all’utente nelle modalità più adatte ai compiti che intende svolgere, un’AI meno generica e più...

Zyxel Commercialisti Italia: la cybersecurity arriva negli studi professionali

Quando si parla di attacchi informatici, l’immaginario collettivo pensa spesso alle grandi aziende, magari internazionali, la realtà però è ben diversa: negli ultimi anni, gli studi professionali e le microimprese sono diventati bersagli sempre più frequenti per i cybercriminali. Il motivo è semplice: queste realtà gestiscono quotidianamente un patrimonio informativo di valore inestimabile: dati fiscali, informazioni contabili, anagrafiche dettagliate dei clienti, bilanci aziendali,...

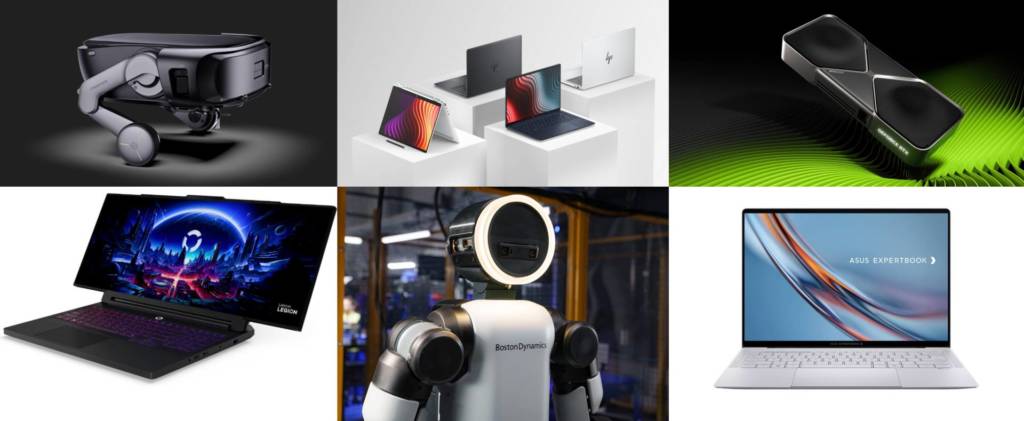

Global Cybersecurity Skills Gap Report di Fortinet: la ricerca che rivela la crisi di competenze nella security

Il Global Cybersecurity Skills Gap Report di Fortinet 2025 rappresenta uno dei documenti più completi degli ultimi anni sulla carenza di professionisti della sicurezza informatica a livello mondiale. Questo rapporto offre dati e insight cruciali sullo stato della cybersecurity globale, grazie alle analisi delle risposte di oltre 1.850 responsabili IT e cybersecurity provenienti da 29 paesi. Lo studio di quest’anno sottolinea ancora una volta l’urgente necessità di investire in talenti di...

iPhone 17 Pro: prezzo, design e caratteristiche del primo vero upgrade di design dal 2020

Apple ha presentato iPhone 17 Pro e iPhone 17 Pro Max e si tratta di un rinnovamento vero della linea, il più radicale della linea Pro degli ultimi cinque anni. Dopo due generazioni che hanno puntato sul titanio, la grande novità è che l’iPhone 17 Pro e Pro Max sono in alluminio per una scocca unibody (un pezzo unico), una rivoluzione ingegneristica che ridefinisce completamente l’approccio Apple al design premium. Apple con i nuovi modelli torna a disegnare anzi a ri-disegnare i...

iPhone Air, l’iPhone più sottile di sempre dal design innovativo

Arriva il nuovo iPhone Air, il più sottile di sempre, e anche se è diverso da ogni iPhone visto fino ad ora, si tratta di un ritorno, il ritorno di Apple al Design. L’evento del 9 settembre, in cui sono stati presentati anche liPhone 17 e l’ iPhone 17 Pro, è iniziato con un ritorno alle origini, una frase di Steve Jobs “Il design non è soltanto come appare e come si percepisce. Il design è come funziona”. Con l’iPhone Air Apple è ritornata a disegnare, no...